Den vesentlige forskjellen mellom substitusjonsteknikken og transposisjonsteknikken er at substitusjonsteknikken erstatter bokstavene i ren tekst fra andre bokstaver, tall og symboler. På den annen side erstatter transponeringsteknikkene ikke brevet, i stedet endrer symbolets posisjon.

Sammenligningstabel

| Grunnlag for sammenligning | Substitusjonsteknikk | Gjennomføringsteknikk |

|---|---|---|

| grunn~~POS=TRUNC | Erstatter teksttekstene med andre tegn, tall og symboler. | Omarrangerer plasseringen av tegnene i ren tekst. |

| skjemaer | Monoalfabetisk og polyalfabetisk substitusjonskryptering. | Nøkkelløs og nøkkeltransposisjonskryptering. |

| endringer | Identiteten til tegnet endres mens stillingen forblir uendret. | Karakteren er endret til tross for sin identitet. |

| demerit | Brevet med lavfrekvensen kan skille mellom ren tekst. | Nøkler nær den riktige nøkkelen kan avsløre ren tekst. |

| Eksempel | Caesar Cipher | Reil Fence Cipher |

Definisjon av substitusjonsteknikk

Substitusjonsteknikk innebærer erstatning av bokstavene med andre bokstaver og symboler. På en mer grei måte blir tegnene i ren tekst erstattet, og andre erstatningstegn, tall og symboler brukes på deres sted. Caesar-kryptering bruker substitusjonsteknikken hvor alfabeter erstattes med de andre alfabeter som er tre posisjoner foran linjen. Julius Caesar utviklet denne teknikken, og den ble oppkalt etter ham som keiseren Cipher. For eksempel blir ren tekst "HOPE" konvertert til "KRSH" ved hjelp av Caesar Cipher. Det er flere substitusjonsteknikker utviklet etter caesar-kryptering, som mono-alfabetisk kryptering, homofob substitusjonskryptering, Polygram-substitusjonskryptering, polyalfabetisk substitusjonskryptering, Playfair-kryptering og Hill-kryptering.

Caesar-krypteringen var den svakeste krypteringen, selv om utviklingen av teknikkene gjorde den nye versjonen sterkere. Begrensningen av substitusjonsteknikken er at det er veldig forutsigbart om oversettelsestabellen er kjent, at substitusjonen kan brytes.

Definisjon av transposisjonsteknikk

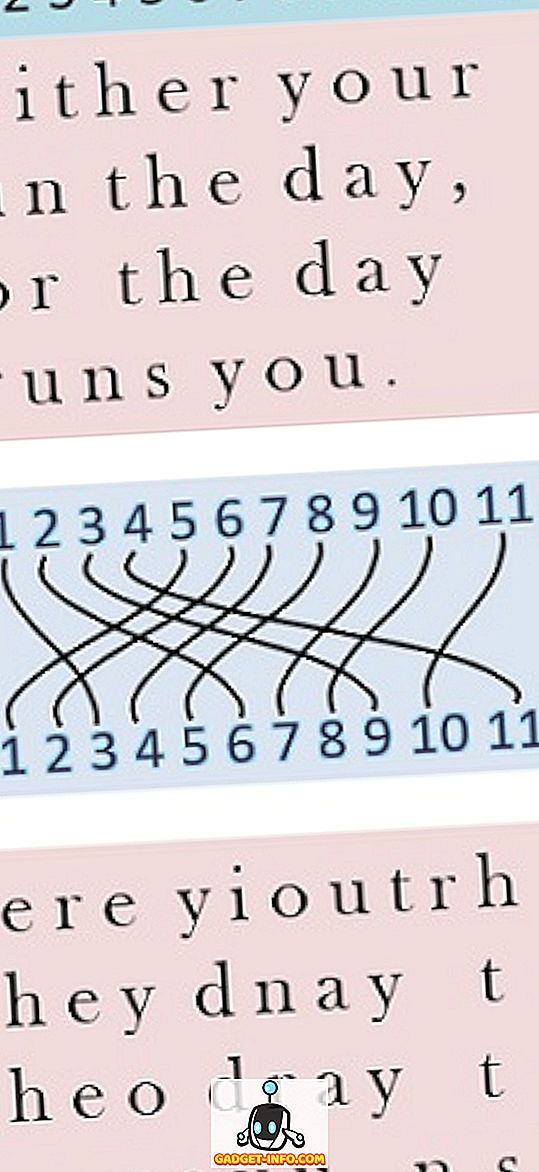

I transponeringsteknikken forblir identiteten til tegnene uendret, men deres posisjoner endres for å lage krypteringsteksten. Transposisjonsteknikken er illustrert i eksemplet som er gitt nedenfor. Her har vi endret fire linjer med tekst ved hjelp av transposisjonskryptering. Den todimensjonale matrisen brukes til å organisere tegnene og kolonnene byttes i henhold til nøkkelen. Nøkkelen brukes til å angi hvilke kolonner som skal byttes. Etter nøkkelen som vist i figuren byttes alfabetets kolonne nummer 1 til kolonne nummer 3, og alfabeter av kolonne nummer 2 byttes til kolonne nummer 6.

For å dekryptere kryptert tekst i ren tekst, må omvendt prosess følges. Transposisjonsteknikken anses ikke for å være en veldig sikker metode. Slettteksten kan lett oppdages ved hjelp av hit- og prøvefremgangsmåte og nøye observere frekvensen av tegnene og de karakteristiske mønstrene av par påfølgende bokstaver (kjent som digrammer og trigrammer for henholdsvis 2 og 3 bokstaver).

Viktige forskjeller mellom substitusjonsteknikk og transponeringsteknikk

- Substitusjonsteknikken bruker en erstatning for rentekstegnene for å konvertere den til kryptert tekst. På den annen side omlegger transposisjonsteknikken i utgangspunktet tegnene i ren tekst.

- Monoalfabetisk, polyalfabetisk substitusjonskryptering, Playfair-kryptering er noen av algoritmene som bruker substitusjonsteknikken. Imidlertid er formene for transponeringsteknikk nøkkel og nøkkelfri transposisjonskryptering.

- Substitusjonsteknikken tar sikte på å endre enhetens identitet mens transponeringsteknikken endrer enhetens posisjon, i stedet for dens identitet.

- Med hjelp av lavfrekvensbrevet kan den enkle teksten lett gjenkjennes i substitusjonsteknikken. Tvert imot, i transponeringsteknikken, fører nøklene nær til høyre nøkkel til detektering av ren tekst.

Konklusjon

Substitusjon og transposisjonsteknikker brukes til å konvertere en ren tekst til kryptert tekst, hvor substitusjonsteknikk erstatter tegnene, mens transponeringsteknikk omarrangerer tegnene for å danne en krypteringstekst. En substitusjonskryptering er imidlertid enklere og lett å bryte.