Jeg har nylig kjøpt en Cisco SG300-10-bryter for mitt hjemmenettverkslaboratorium, og jeg har vært ganske fornøyd med det så langt. Den har en hel rekke funksjoner, mesteparten av hvilke jeg antagelig aldri skal bruke i hjemmemiljøet mitt. Men for en liten bedrift gir den deg mye kontroll over nettverket ditt.

Nå er det to måter å håndtere Cisco-brytere: fra det nettbaserte GUI-grensesnittet eller fra det terminalbaserte kommandolinjegrensesnittet. Jeg har funnet ut at den nettbaserte GUI ikke er nesten like stabil som Cisco IOS tilgjengelig fra CLI. Ved flere anledninger, etter å ha prøvd å lagre en konfigurasjonsendring på GUI, krasjet hele bryteren, og jeg måtte starte den på nytt for å få tilgang til GUI igjen.

Hvis du skal bruke CLI, må du først aktivere SSH-tilgang på bryteren. I denne artikkelen skal jeg snakke om hvordan du kan slå på SSH-tjenesten og logge inn med brukernavnet og passordet som er lagret i den lokale databasen.

I min neste artikkel skal jeg snakke om hvordan du kan gjøre påloggingsprosessen enda sikrere ved å bruke offentlige og private nøkler for å etablere SSH-økten, i stedet for bare et brukernavn og passord.

Aktiver SSH-tjenesten

Det første vi må gjøre er å aktivere SSH-tjenesten på bryteren. Jeg skal vise deg hvordan du gjør dette ved hjelp av det web-baserte grensesnittet som det var lettere for meg enn å koble til bryteren ved hjelp av konsollporten.

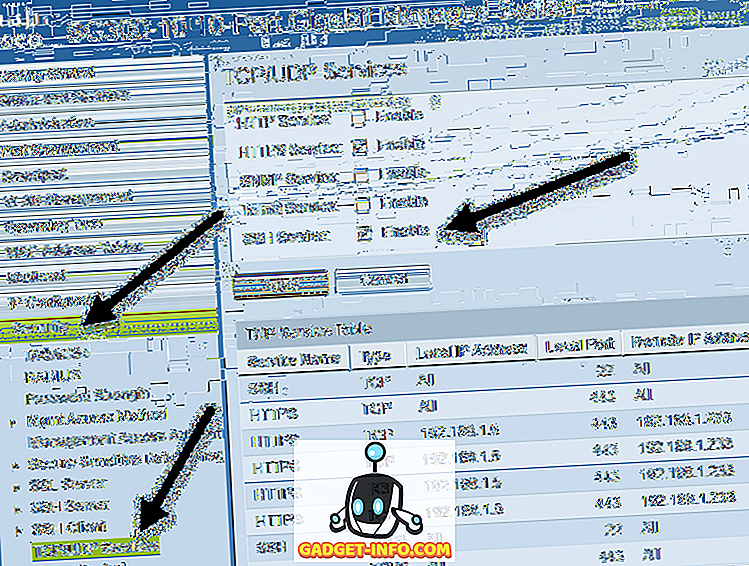

Når du er logget inn, utvider du Sikkerhet i den venstre menyen, og klikker deretter på TCP / UDP-tjenester . I ruten til høyre ser du de forskjellige TCP- og UDP-tjenestene du kan aktivere for Cisco-bryteren. I mitt tilfelle hadde jeg allerede HTTPS sjekket, så jeg gikk videre og sjekket SSH Service også.

Pass på at du klikker på Bruk- knappen for å lagre endringene. Vær oppmerksom på at dette bare vil lagre endringen i kjørende konfigurasjon. Hvis du vil at endringen skal fortsette selv etter at du har startet bryteren på nytt, må du kopiere den kjørende konfigurasjonen til startkonfigurasjonen. Internett-GUI er vanligvis godt til å minne deg om dette ved å blinke et ikon øverst til høyre på skjermen.

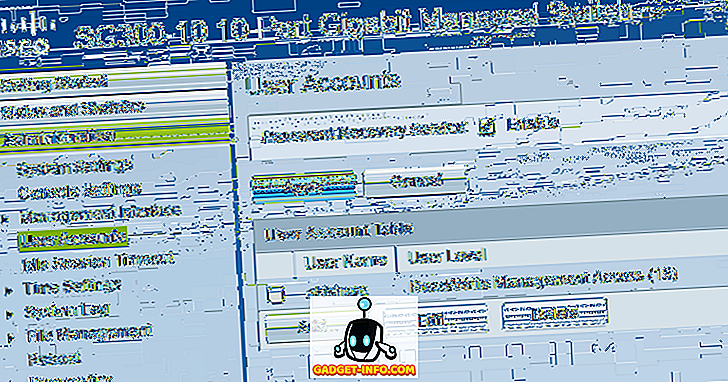

Det handler om alt du må gjøre for å aktivere grunnleggende SSH på bryteren din. Så hvilken bruker kan logge inn i bryteren? Vel, du kan se listen over brukere ved å utvide Administrasjon og deretter klikke på Brukerkontoer .

Her ser du listen over kontoer som kan logge inn på bryteren. Vær oppmerksom på at brukerkontoene som er oppført her, kan brukes til å logge inn på nettbasert GUI og CLI via SSH. I eksemplet ovenfor kan du se at jeg bare har en konto, og brukernivået er lese / skrive ledelse tilgang .

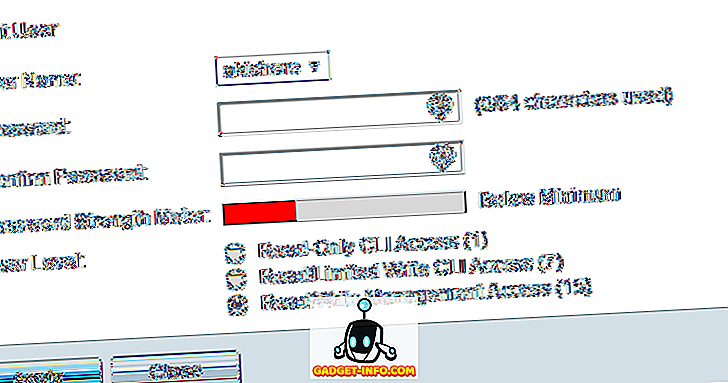

Det finnes også andre brukernivåer, og du vil kanskje opprette en annen brukerkonto spesifikt for å få tilgang til bryteren via SSH med begrenset skrivetilgang. Du kan gjøre dette ved å legge til en bruker og deretter velge riktig brukernivå for den kontoen.

Hvis du velger Les / Begrens skrive CLI Access, kan brukeren ikke få tilgang til bryteren via GUI-grensesnittet og kan bare få tilgang til noen CLI-kommandoer.

Bruk puTTY til SSH til Switch

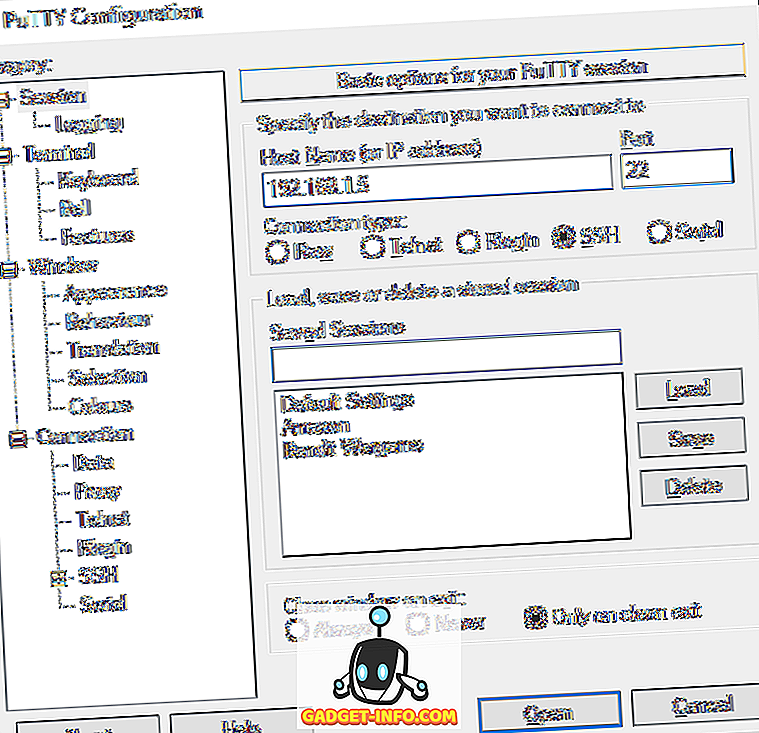

Nå er alt du trenger å gjøre, bruk din favoritt SSH-klient for å logge deg på bryteren. Jeg bruker puTTY og vil bruke det til noen eksempler. Åpne puTTY og skriv inn IP-adressen til bryteren din. Pass på at SSH er valgt, og du bør være god å gå.

Du vil først se en ledelse som sier jeg og som, som du bare kan ignorere ved å trykke på Enter .

Deretter får du en melding om brukernavnet . Skriv inn brukernavnet for kontoen du konfigurerer og skriv inn passordet. Hvis alt fungerer bra, bør du få bryteren ledetekst. I mitt tilfelle har kontoen min full tilgang og kontroll, så starter jeg automatisk i privilegert EXEC-modus. Det er sannsynligvis ikke en god ide, så det er best å opprette en konto med mindre tilgang og deretter sette opp et Aktiver modus- passord. Jeg snakker om hvordan du gjør det også i et fremtidig innlegg.

Hvis du har noen spørsmål eller har problemer med å aktivere SSH på Cisco-bryteren din, legg inn en kommentar, og jeg vil prøve å hjelpe. Nyt!