For ekstra sikkerhet ønsket jeg å begrense tilgangen til min Cisco SG300-10-bryter til bare én IP-adresse i mitt lokale delnett. Etter at jeg først hadde konfigurert min nye bryter for noen uker, var jeg ikke glad for å vite at alle som var koblet til mitt LAN eller WLAN, kunne komme til påloggingssiden ved bare å kjenne IP-adressen til enheten.

Jeg endte opp med å sive gjennom 500-siders håndbok for å finne ut hvordan jeg skal blokkere alle IP-adresser, bortsett fra de som jeg ønsket for administrasjonstilgang. Etter mye testing og flere innlegg til Cisco fora, fant jeg det ut! I denne artikkelen vil jeg gå gjennom trinnene for å konfigurere tilgangsprofiler og profileregler for Cisco-bryteren.

Merk : Følgende metode jeg skal beskrive lar deg også begrense tilgangen til et antall aktiverte tjenester på bryteren din. For eksempel kan du begrense tilgangen til SSH, HTTP, HTTPS, Telnet eller alle disse tjenestene etter IP-adresse.

Opprett administrasjonstilgangsprofil og regler

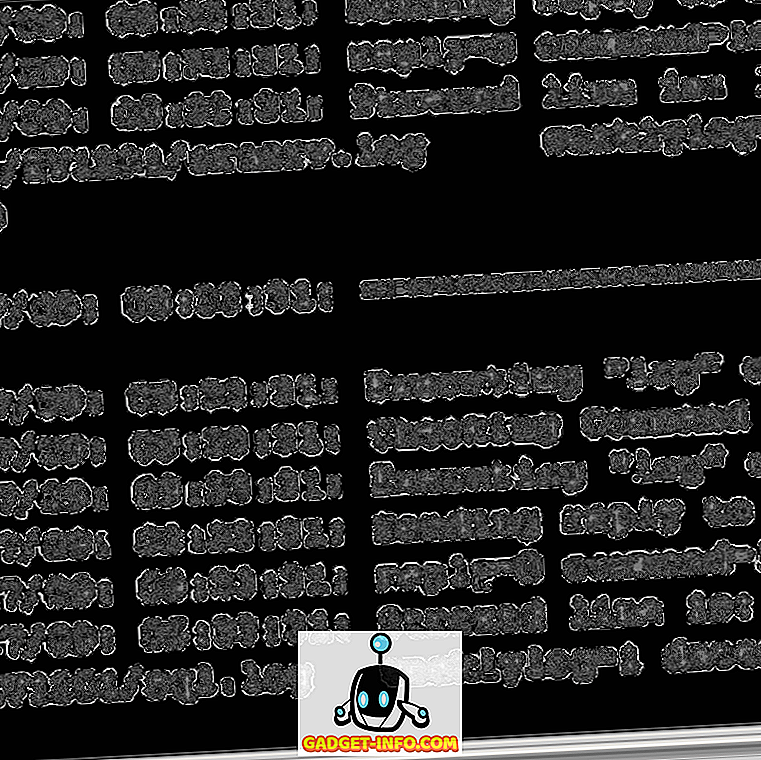

For å komme i gang, logg inn på webgrensesnittet for bryteren din og utvider Sikkerhet og utvider deretter Mgmt Access Method . Gå videre og klikk på Tilgangsprofiler .

Det første vi må gjøre er å opprette en ny tilgangsprofil. Som standard bør du bare se profilen Kun konsoll . Du vil også legge merke til at Ingen er valgt ved siden av Active Access Profile . Når vi har opprettet vår profil og regler, må vi velge navnet på profilen her for å aktivere den.

Klikk nå på Add- knappen, og dette skal hente en dialogboks der du kan navngi den nye profilen din og legge til den første regelen for den nye profilen.

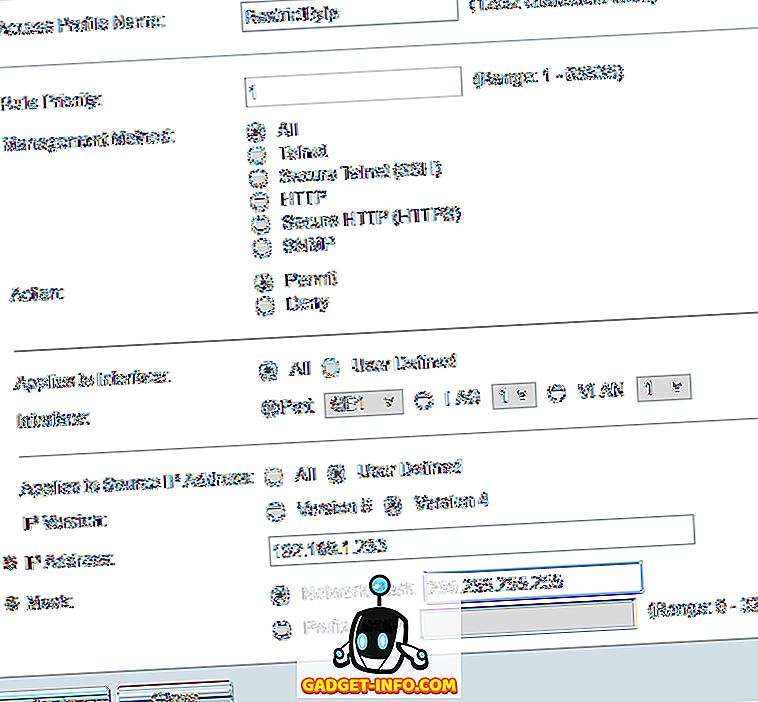

På toppen, gi den nye profilen et navn. Alle de andre feltene gjelder den første regelen som vil bli lagt til den nye profilen. For Regel Prioritet må du velge en verdi mellom 1 og 65535. Slik fungerer Cisco at regelen med lavest prioritet brukes først. Hvis den ikke samsvarer, brukes den neste regelen med lavest prioritet.

I mitt eksempel valgte jeg en prioritet på 1 fordi jeg vil at denne regelen skal behandles først. Denne regelen vil være den som tillater IP-adressen som jeg vil gi tilgang til bryteren. Under Administrasjonsmetode kan du enten velge en bestemt tjeneste eller velge alt, noe som vil begrense alt. I mitt tilfelle valgte jeg alt fordi jeg bare har SSH og HTTPS aktivert uansett, og jeg klarer begge tjenestene fra en datamaskin.

Merk at hvis du bare vil sikre SSH og HTTPS, må du opprette to separate regler. Handlingen kan bare nektes eller tillates . For mitt eksempel valgte jeg Tillat siden dette vil være for den tillatte IP-adressen. Deretter kan du bruke regelen til et bestemt grensesnitt på enheten, eller du kan bare forlate det i det hele tatt slik at det gjelder alle porter.

Under gjelder for kilde-IP-adresse, må vi velge Brukerdefinert her og deretter velge Versjon 4, med mindre du arbeider i et IPv6-miljø. I så fall velger du versjon 6. Skriv nå i IP-adressen som får tilgang og type i en nettverksmaske som matcher alle relevante biter som skal sees på.

For eksempel, siden IP-adressen min er 192.168.1.233, må hele IP-adressen undersøkes, og derfor trenger jeg en nettverksmaske på 255.255.255.255. Hvis jeg ville at regelen skulle gjelde for alle på hele delnett, ville jeg bruke en maske på 255.255.255.0. Det ville bety at alle med en 192.168.1.x-adresse ville bli tillatt. Det er ikke det jeg vil gjøre, selvfølgelig, men forhåpentligvis forklarer det hvordan man bruker nettverksmasken. Merk at nettverksmasken ikke er nettverksmasken for nettverket ditt. Nettverksmasken sier bare hvilke biter Cisco bør se på når du bruker regelen.

Klikk på Bruk og du bør nå ha en ny tilgangsprofil og regel! Klikk på Profilregler i den venstre menyen, og du bør se den nye regelen som er oppført øverst.

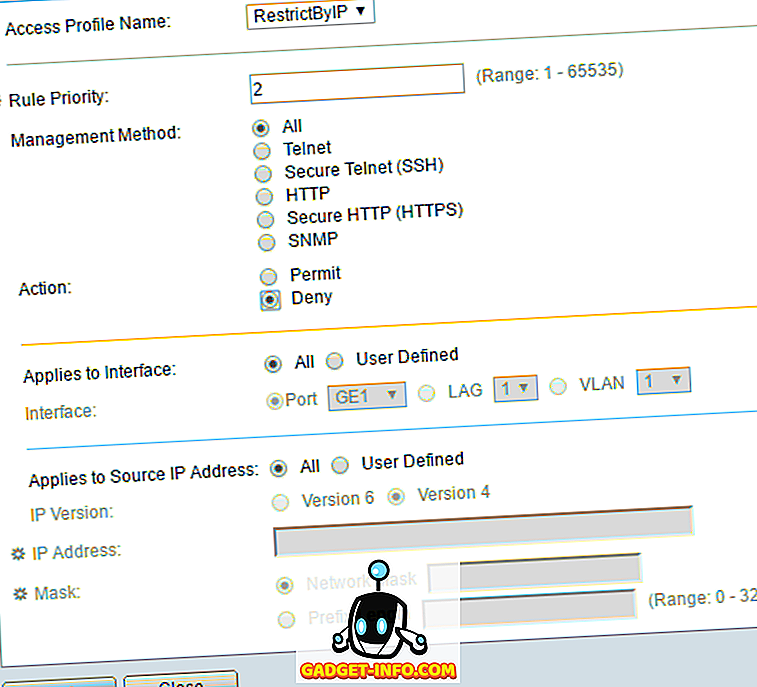

Nå må vi legge til vår andre regel. For å gjøre dette, klikk på Add- knappen som vises under profilregelstabellen .

Den andre regelen er veldig enkel. For det første må du kontrollere at tilgangsprofilnavnet er det samme vi nettopp har opprettet. Nå gir vi bare regelen en prioritet på 2 og velger Nekter for handlingen . Pass på at alt annet er satt til Alle . Dette betyr at alle IP-adresser vil bli blokkert. Men siden vår første regel blir behandlet først, vil denne IP-adressen bli tillatt. Når en regel er matchet, ignoreres de andre reglene. Hvis en IP-adresse ikke samsvarer med den første regelen, kommer den til denne andre regelen, hvor den vil samsvare og bli blokkert. Hyggelig!

Til slutt må vi aktivere den nye tilgangsprofilen. For å gjøre det, gå tilbake til Access profiler og velg den nye profilen fra rullegardinlisten øverst (ved siden av Active Access Profile ). Pass på at du klikker på Bruk og du bør være god å gå.

Husk at konfigurasjonen for øyeblikket bare er lagret i den kjørende konfigurasjonen. Pass på at du går til Administrasjon - Filbehandling - Kopier / Lagre konfigurasjon for å kopiere den kjørende konfigurasjonen til oppstartskonfigurasjonen.

Hvis du vil tillate mer enn en IP-adresse tilgang til bryteren, må du bare opprette en annen regel som den første, men gi den høyere prioritet. Du må også sørge for at du endrer prioriteten for nekter regelen slik at den har høyere prioritet enn alle tillatelsesreglene . Hvis du får problemer eller ikke kan få dette til å fungere, kan du skrive innlegg i kommentarene, og jeg vil prøve å hjelpe. Nyt!